VLANs 802.1q

Les réseaux virtuels sont un découpage logique des commutateurs (switch) en plusieurs commutateurs plus petits.

Ce découpage est souvent fait en parallèle à une segmentation de l'adressage (voir segmentation au chapitre précédent).

Intérêt des VLANs

Les besoins :

- Financiers : optimiser les coûts de l'infrastructure

- Organisationnels : segmenter l'organisation (possibilité de modifier la structure de l'organisation, construire ou licencier un service particulier)

- Sécurité : augmenter la sécurité des installations numériques tout en permettant une ouverture des accès au public ou aux utilisateurs temporaires, au matériel personnel (BYOD - Bring Your Own Device).

Technique : améliorer et faciliter la gestion du parc, optimiser la bande passante et la souplesse de l'architecture.

Les apports :

- Financier : utiliser un seul matériel pour plusieurs usages : un switch est divisé en plusieurs virtuels,

- Anciennement, il fallait utiliser des switchs différents pour chaque zone : cher, nombreux matériels, architecture figée

- Maintenant, les switchs sont divisés virtuellement : Standard IEEE 802.1q (VLAN) moins cher, configuration et compétence, architecture plus souple

- Organisationnel : diviser le réseau en zones selon la vision de l'organisation (mgmt)

- Géographiques : administration, production, stock, bureaux …

- Fonctionnelles : comptabilité, commercial, informatique, logistique, direction, activité

- Sécurité : séparer les zones apporte plus de capacités de contrôle des flux inter-services de l'organisation :

- les utilisateurs n'ont plus accès aux postes sensibles (paye, gestion, production, vidéo surveillance, téléphonie, ...)

- blocage plus facile des attaques : ce sont des réseaux différents

- séparation des sous réseaux ouverts ou sensibles : wifi, BYOD, tests et expérimentations, sauvegardes,

- Technique : contrôle de flux :

- permet de prioriser les flux (QoS - qualité de service) : vidéo vs données

- utiliser un réseau de configuration des équipements séparé

- segmenter pour "géolocaliser" les hôtes selon leur adresse IP et faciliter leur maintenance, réduire le nombre d'adresses par LAN

- Sûreté : les pannes sont limitées au réseau concerné et pas de diffusion ; par exemple en cas de perte du DHCP, du DNS local, ...

- Sûreté : facilite la reprise d'activité après incident et la mise en oeuvre de techniques de maintient de la continuité d'activité en cas d'incident.

Vocabulaire :

- Sûreté vs sécurité :

- sûreté = interne, panne, matérielle, logicielle, configuration, erreurs, défaut de formation,

- sécurité = externe, attaque, malveillance, intrusion, vol, défaut de veille.

- Reprise et continuité :

- Plane de Reprise d'activité (PRA) = processus de retour à l'activité normale ou nominale après interruption,

- Plan de Continuité d'Activité (PCA) = moyens engagés pour éviter l'interruption.

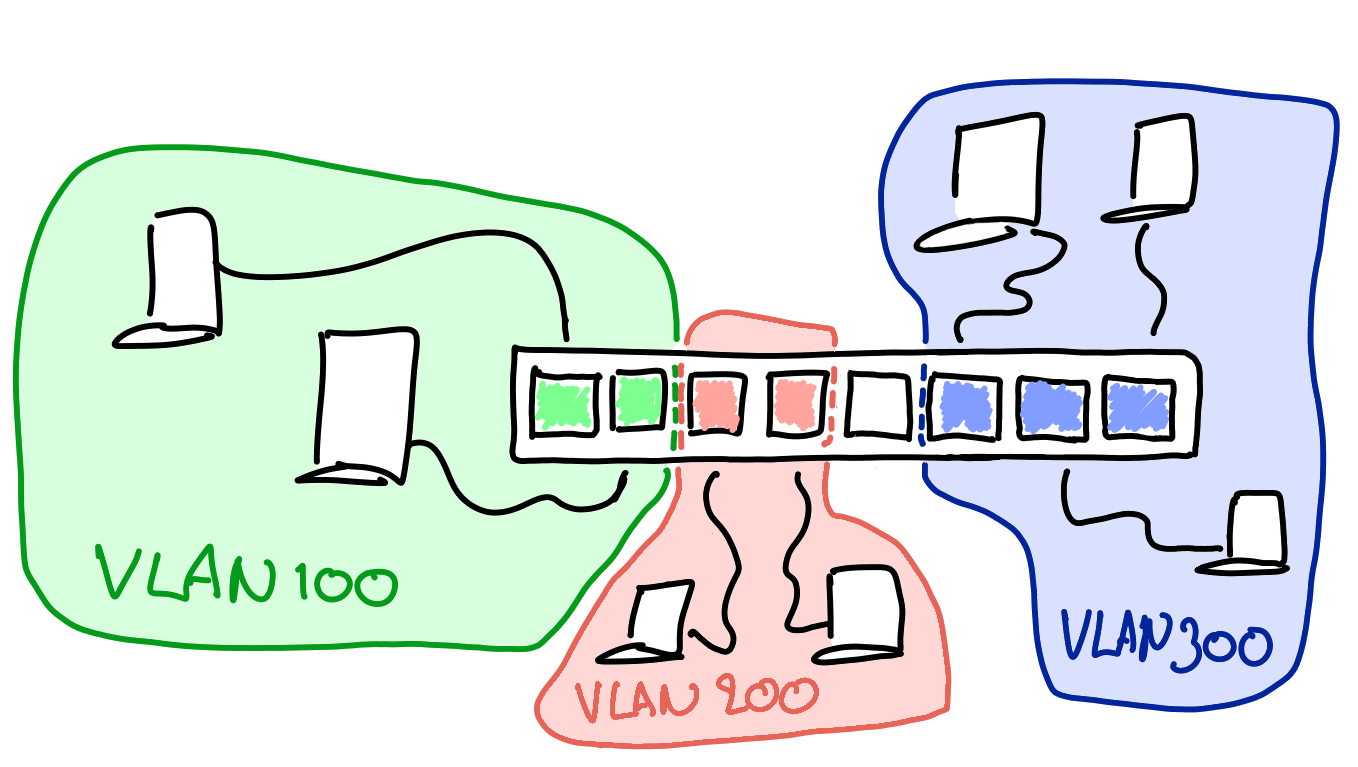

Principes du VLAN

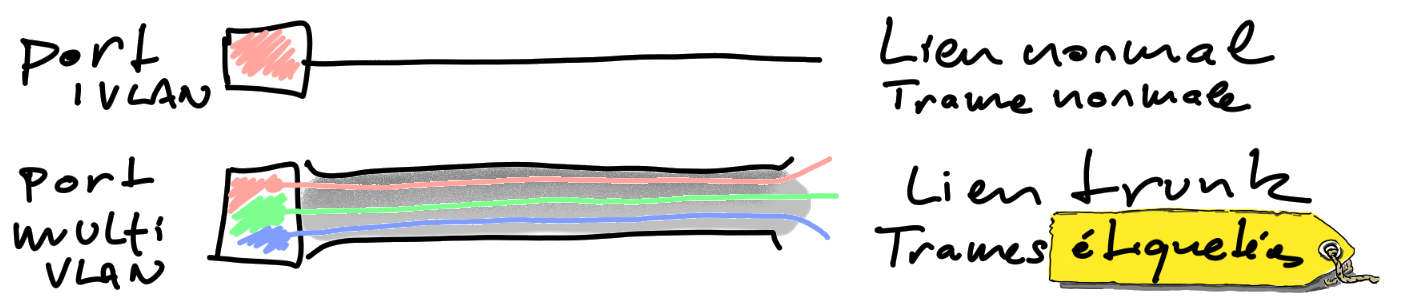

Créer un VLAN consiste à affecter chaque ports d'un switch à un vlan particulier.

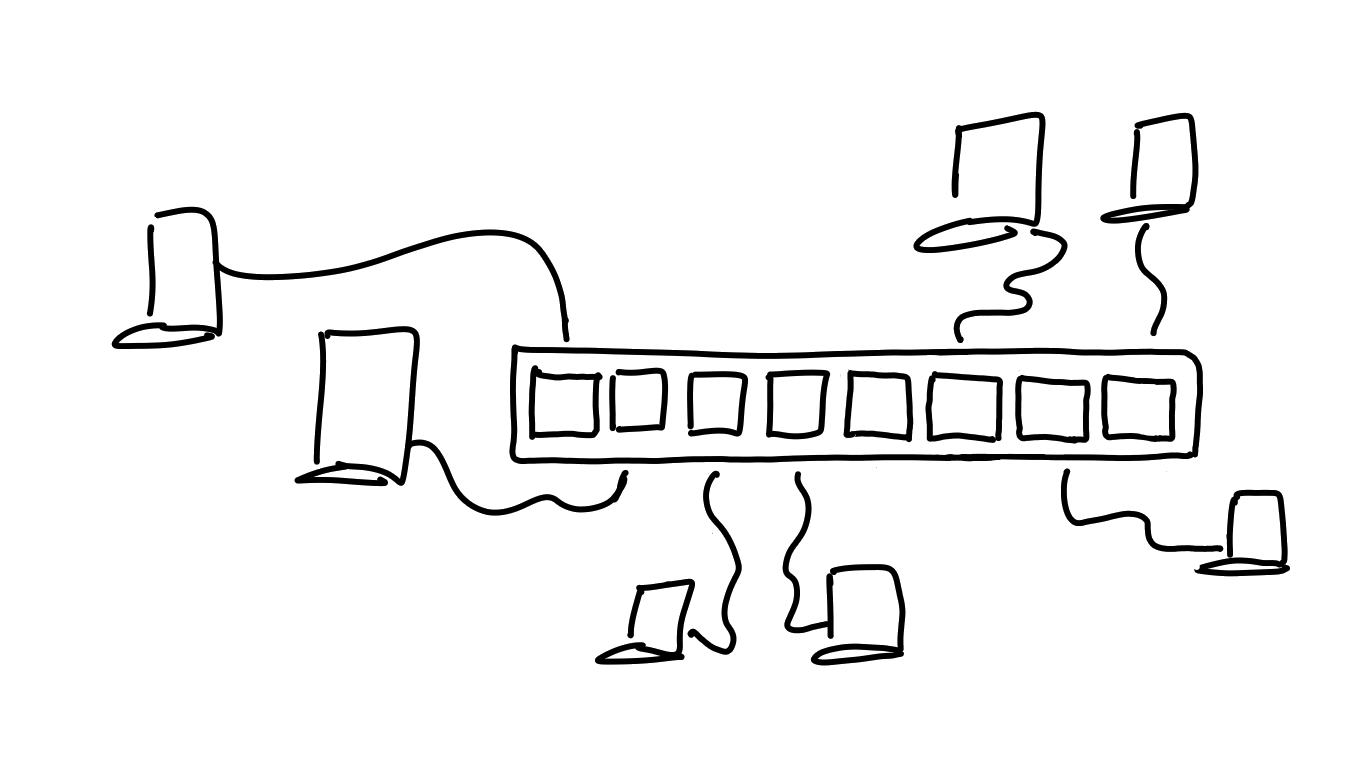

Soit un switch entouré de ses hôtes

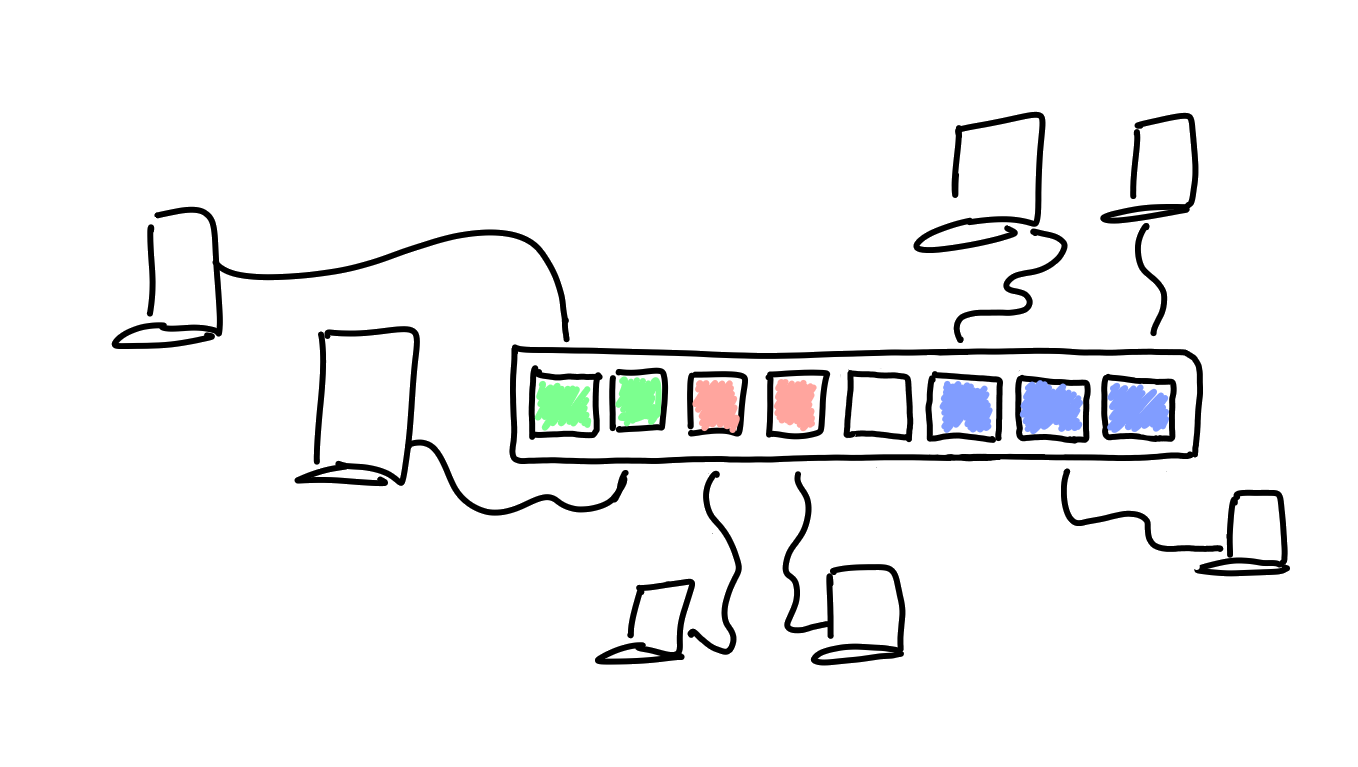

On associe chaque port du switchs à un VLAN (ou pas)

Ce découpage se fait en affectant un nom de réseau virtuel à chaque port.

Et voilà, les VLAN sont créés

Tadaaaaa !

Seuls les ports ayant un même nom de réseau virtuel peuvent encore communiquer librement ensemble.

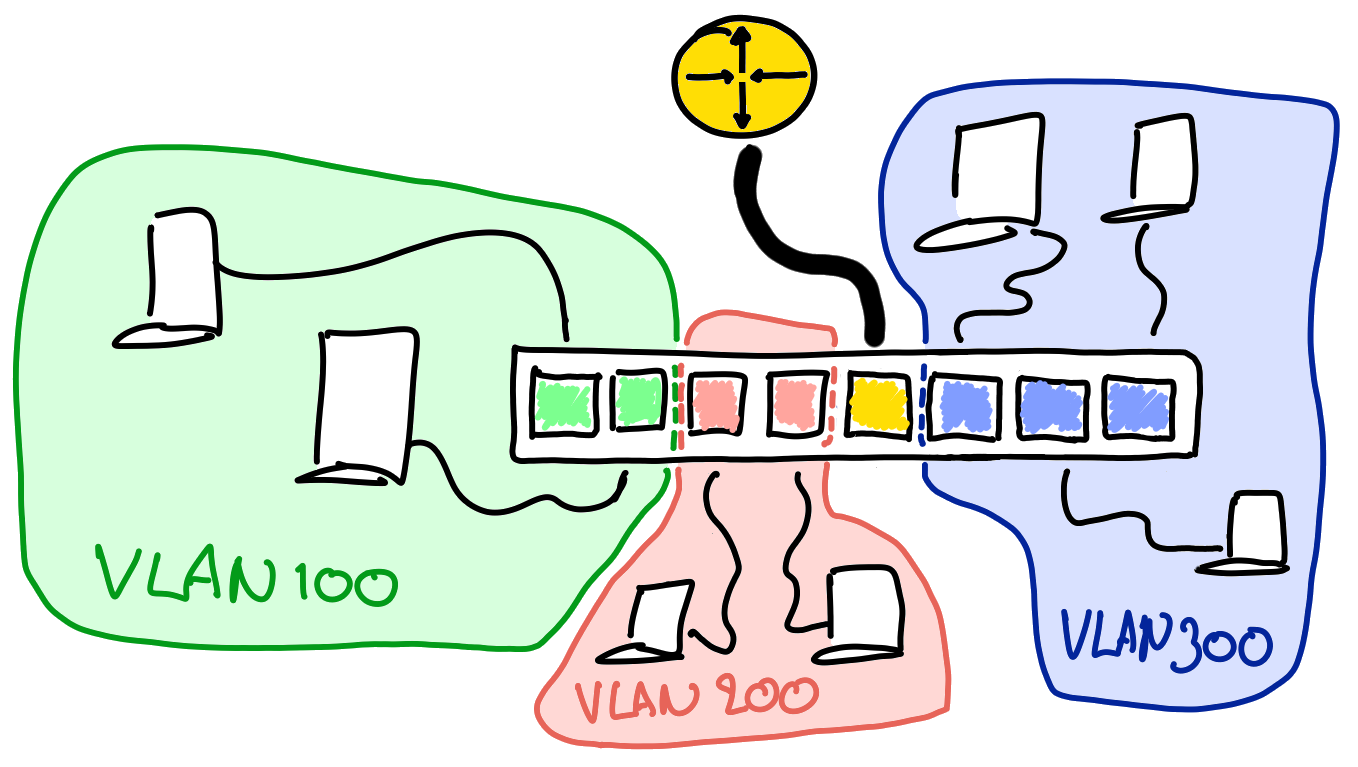

La communication inter-réseau ne peut plus se faire sans l'aide d'un routeur.

Celui-ci permettra en plus de mettre en place un filtrage entre les réseaux connectés.

Remarques

La notion de VLAN est indépendante des adresses IP

En effet, les VLAN concernent (presque) uniquement les ports des switch.

Les hôtes ne connaissent pas la notion de VLAN et sont adressés comme d'habitude : IP/masque et passerelle. C'est tout !

Les switchs ont une table d'association Port/VLAN

Bien sûr, sinon, comment faire ?

Exemple :

| Port | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Port | 00 | 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 |

| VLAN | 100 |

100 |

200 |

200 |

01 |

300 |

300 |

300 |

01 |

01 |

100 |

01 |

Notes :

- L'affectation n'a pas besoin d'être contiguë.

- Les ports sont toujours associés à un VLAN. Par défaut, le VLAN est le 1.

Un switch avec VLAN peut aussi subir des attaques, par exemple une inondation MAC (en. mac flooding) et devenir un HUB qui diffuse à tous les ports. Alors, si le CPU du switch est saturé, les VLAN tombent et l'écoute par un pirate devient possible.

Voir l'article suivant : https://www.frameip.com/attaque-ethernet-vlan

On peut numéroter les VLANs de 1 à 4094

Oui et le VLAN par défaut est le numéro 1. Cependant, on distingue les types de VLAN suivants :

- standard de 1 à 1001 avec le VLAN 1 comme vlan par défaut, utilisables sans restriction,

- réservé de 1002 à 1005 : liaison, voix, gestion et sécurité, voir plus loin,

- étendu de 1006 à 4094 dont la plage de 4064 à 4094 est aussi à usage réservé, voir plus loin,

- le numéro 4095 est utilisé par le système pour transférer des paquets à l'intérieur de l'équipement.

VLAN réservés

Les VLANs réservés sont utilisés pour le contrôle interne d'un commutateur ou pour transmettre les données de certaines fonctionnalités propres au switch.

- vlan 1002 : utilisé pour le trafic de liaison entre les commutateurs,

- vlan 1003 : utilisé pour le trafic voix,

- vlan 1004 : utilisé pour le trafic de liaison des protocoles de gestion,

- vlan 1005 : utilisé pour le trafic de liaison de la sécurité.

VLAN étendus

Les VLANs étendus ne sont disponibles que sur les switchs qui prennent en charge le protocole VTPv3 (VLAN Trunking Protocol)

Parmi les réseau étendus, par défaut, la plage de VLANs de 4064 à 4094 est aussi réservée pour les usages suivants :

- de 4064 à 4071 mise en miroir des ports

- d'autres VLAN réservés sont utilisés pour l'extension de fonction dans les versions ultérieures.

Les interfaces de couche 3 sont disponibles sur les commutateurs CE (switch de niveaux 3, vus plus loin ou l'an prochain) et utilisent des VLAN réservés pour le transfert de paquets.

Selon la marque des commutateurs, l'usage de ces vlans peut différer.

Et la segmentation dans tout ça ?

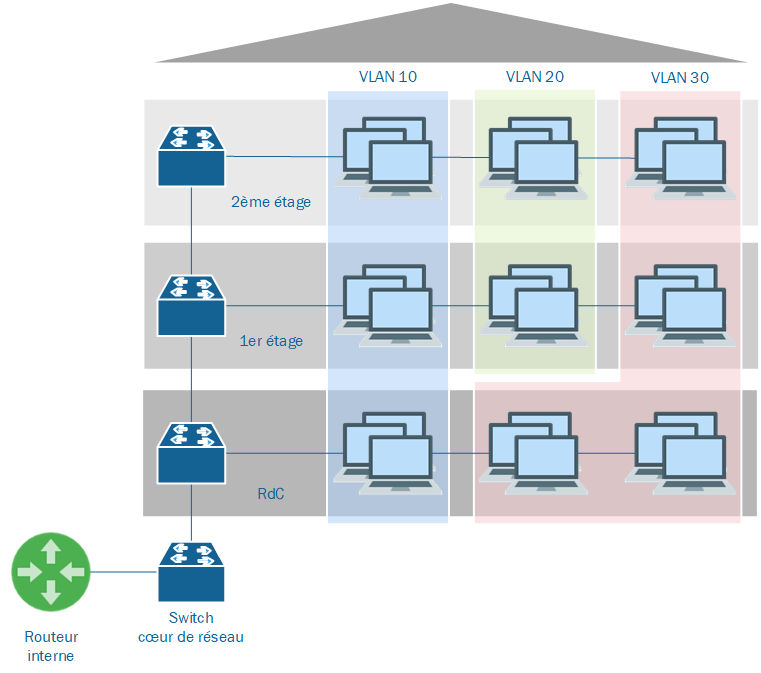

Comme on a plusieurs réseaux (virtuels) dans notre organisation, on peut exploiter la segmentation pour affecter un sous réseau à chaque vlan différent.

- Est-ce utile ?

- Oui, très. Mais on peut aussi utiliser des adresses totalement différentes.

C'est ainsi que la DMZ, le réseau de vidéo surveillance et le LAN peuvent être sur un meê switch avec des vlans et des adresses différents.

- Est-ce prudent ?

- en fait, la DMZ sera, dans la mesure du possible, toujours sur un switch à part car elle est plus suceptible d'être attaquée

La segmentation est le principal outil utilisé pour diviser un réseau, surtout si la politique de l'entreprise est de conserver une IP globale classique ou limiter les adresses possibles pour se connecter au réseau.

Stratégies de VLAN et d'adressage

On utilise des adresses de réseaux différents pour ...

- séparer les zones ouvertes ou publiques (DMZ, Wifi, espace d'accueil) des zones privées (LAN, labo de recherche, service de comptabilité, etc. ).

- séparer les zones sensibles à sécurité renforcées ou les zones techniques à usage limité des LAN communs

Ceci pour éviter des intrusions ou perturbations depuis ou vers ces zones.

Exemples de zones :

| Zone | Accès | Sécurité | Zone | Accès | Sécurité | |

|---|---|---|---|---|---|---|

| LAN | Privé | normale | DMZ | Publique | ||

| Comptabilité | Privé | normale | Téléphonie | Privé | renforcée et priorité des flux | |

| Production | Privé | normale | Accès Wifi publique | Publique | renforcée | |

| Labo de recherche | Privé | renforcée | Vidéo surveillance | Privé | renforcée |

- Les zones publiques et à sécurité renforcées ont toujours un adressage privé différent des LANs,

- Les zones privées, à sécurité normale ont souvent un adressage privé en segmentation d'un LAN générique,

- Les LANs ont souvent un adressage en 192.168 ou 172.16.

Personnellement, je préfère me mettre en 172 ou 10 dans le LAN et garder les 192.168 pour les adresses publique ou accessibles en wifi afin de na pas trop faciliter la vie des pirates ;)

Architectures et configuration

Si les VLANs sont étanches ? alors Comment communiquer ?

- Avec un routeur, Pardi !!

- heu ?

- Dis, t'es riche ?

- heu ?

- Ben ouais, ton routeur, il aura 1 ou deux ports pour le LAN ?

- deux ! (yess).

- Hmm ... En fait, c'est pas grave car même si il y a plusieurs ports, on n'en aura jamais assez pour tous les VLANs.

Donc on va voir la théorie de config des routeurs à 2 ports et tout de suite passer à la config des interfaces virtuelles.